Delitos incitadores al suicidio y autolesión de menores

Es cierto que las redes sociales han supuesto un gran avance en nuestras vidas y nos permiten comunicarnos de formas que en un pasado eran inimaginables, pero también puede implicar un grave peligro para su vida de ciertos colectivos. Hablamos de casos que conllevarían delitos incitadores al suicidio y autolesión de menores. Hay que tener en cuenta que en los últimos años se han popularizado...

Ciberbullying ¿Podemos hablar de Homicidio?

Parecen cada vez más frecuentes aquellos sucesos de ciberbullying protagonizados por personas que cansadas del tortuoso al que se ven sometidas durante largo tiempo deciden poner fin a su vida. Según los datos del Instituto Nacional de Estadística, más de 4.000 personas se quitaron la vida en el año 2021, lo que además de ser espeluznante, se erige como un máximo histórico. A pesar de que los...

La prescripción del delito

La prescripción del delito, regulada en los artículos 130 a 132 del Código Penal, supone la extinción de la responsabilidad penal de una persona por la comisión de un delito debido al transcurso del tiempo. Si usted está siendo investigado por un delito que considera prescrito, le recomendamos contar con un profesional especializado en la materia para que le asesore en la dirección correcta,...

Blanqueo de capital mediante plataformas de juego online

La industria de los videojuegos ha escalado cada vez más hasta convertirse en uno de los sectores más lucrativos a nivel global, por lo que el blanqueo de capital mediante plataformas de juego online es un gran atractivo para los ciberdelincuentes y organizaciones criminales. Las plataformas de juego online ofrecen la posibilidad de comprar monedas virtuales, ítems o artículos digitales (por...

Estafa a través de las Redes Sociales

En la actualidad, la seguridad en la utilización de las redes sociales no está garantizada, pues, dado la enorme cantidad de usuarios que reúnen, la estafa a través de las Redes Sociales se han convertido en uno de los terrenos preferidos para los ciberdelincuentes. Recientemente, la Policía Nacional ha alertado sobre una nueva estafa a través de las Redes Sociales cometida a través de...

Blockchain en Compliance

Blockchain en Compliance, criptomonedas, trading… son algunos de los conceptos de moda sobre los que oímos hablar cada vez más en los últimos tiempos. Hace unos años nos parecería totalmente utópica e inverosímil la idea de, por ejemplo, poder comprar y vender monedas digitales que utilizan métodos de criptografía para asegurar las transacciones. Y os preguntaréis, ¿Qué es el blockchain en...

La doble moral de las redes sociales

La sociedad moderna parece condenada a la búsqueda constante de una nueva personalidad, a la adaptación a un entorno vez más cambiante, y, en definitiva, a la confrontación de unos retos que esa nueva realidad ofrece cada día. La doble moral de las redes sociales es un claro ejemplo de ello. En este contexto, las nuevas tecnologías representan ya un claro paradigma de ese escenario. Aún así,...

El papel de blockchain en el Derecho Penal

Cada día más nos estamos familiarizando con el entorno de la inteligencia artificial y con la tecnología blockchain. Los avances en todo el sector informático, tanto a nivel de velocidad y tratamiento de datos, cómo a nivel de infraestructuras, han posibilitado la aparición de registros DLT, una especie de libros imborrables que hacen de testigo de cambios. En cualquier tipo de movimiento...

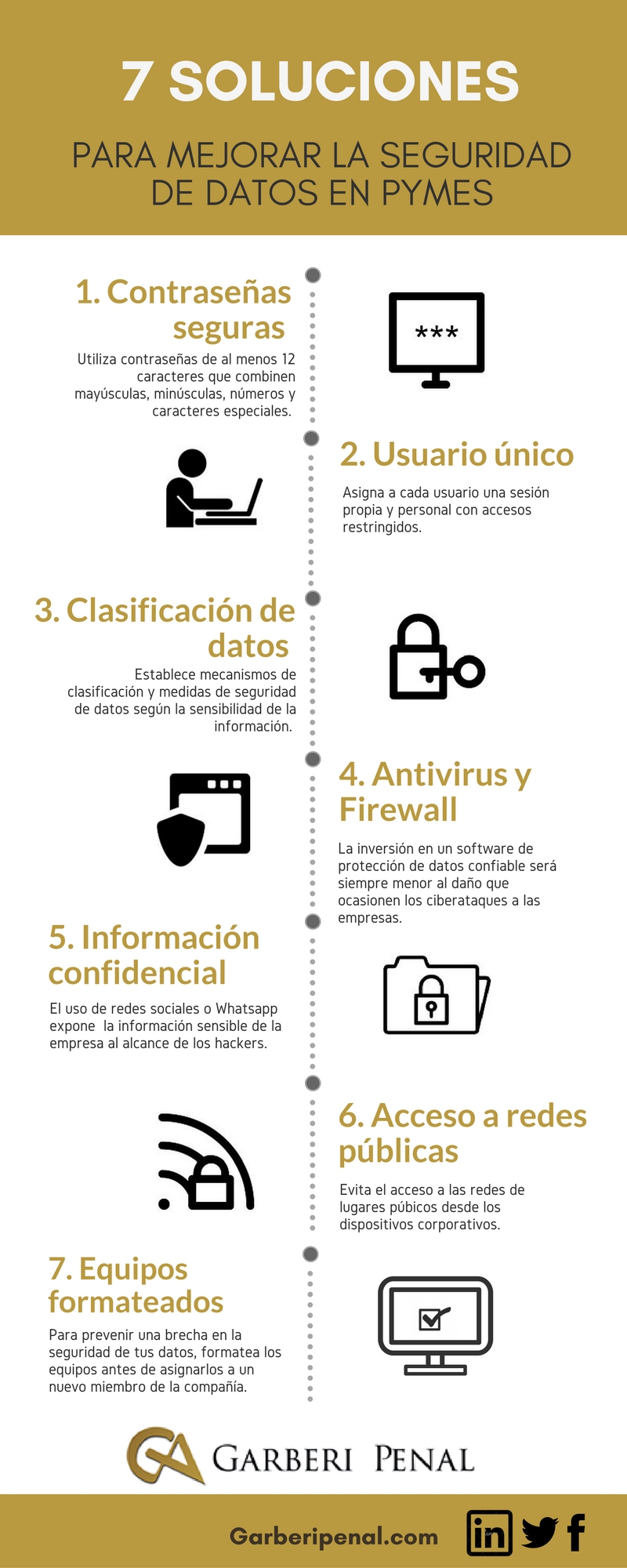

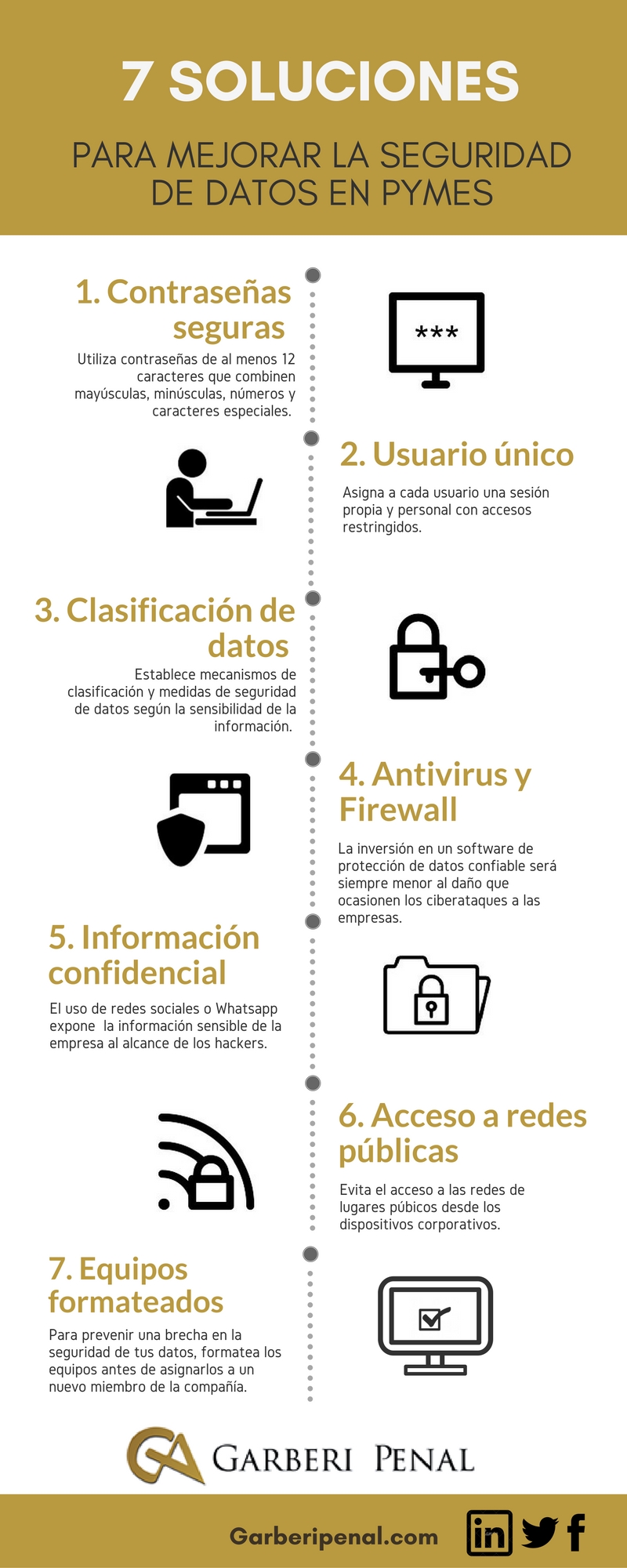

7 soluciones para mejorar la seguridad de datos en las PyMES

La seguridad de datos es una de las mayores preocupaciones de los empresarios y ejecutivos hoy en día. Según un artículo publicado por Forbes a principios de 2016, las amenazas cibernéticas constituyen una de las más severas para los CEO a nivel mundial. Por otro lado, el Informe Cibersecurity Index elaborado por IBM indica que el 45% de losUtilizamos cookies propias y de terceros para asegurar que damos la mejor experiencia. Si continúa utilizando este sitio asumiremos que está de acuerdo con la Política de cookies.

AceptarRechazar