Estafa a través de las Redes Sociales

En la actualidad, la seguridad en la utilización de las redes sociales no está garantizada, pues, dado la enorme cantidad de usuarios que reúnen, la estafa a través de las Redes Sociales se han convertido en uno de los terrenos preferidos para los ciberdelincuentes. Recientemente, la Policía Nacional ha alertado sobre una nueva estafa a través de las Redes Sociales cometida a través de...

La doble moral de las redes sociales

La sociedad moderna parece condenada a la búsqueda constante de una nueva personalidad, a la adaptación a un entorno vez más cambiante, y, en definitiva, a la confrontación de unos retos que esa nueva realidad ofrece cada día. La doble moral de las redes sociales es un claro ejemplo de ello. En este contexto, las nuevas tecnologías representan ya un claro paradigma de ese escenario. Aún así,...

El papel de blockchain en el Derecho Penal

Cada día más nos estamos familiarizando con el entorno de la inteligencia artificial y con la tecnología blockchain. Los avances en todo el sector informático, tanto a nivel de velocidad y tratamiento de datos, cómo a nivel de infraestructuras, han posibilitado la aparición de registros DLT, una especie de libros imborrables que hacen de testigo de cambios. En cualquier tipo de movimiento...Cinco tendencias legales para 2017

Por Marina Guillén. Finalizado un 2016 que, aunque en el ámbito nacional no ha destacado por un gran número de reformas legislativas, sí que ha sido especialmente importante en algunos ámbitos tales como el Compliance, ciberseguridad o la lucha contra la corrupción y el blanqueo de capitales conformándose como preocupaciones principales para muchas empresas y

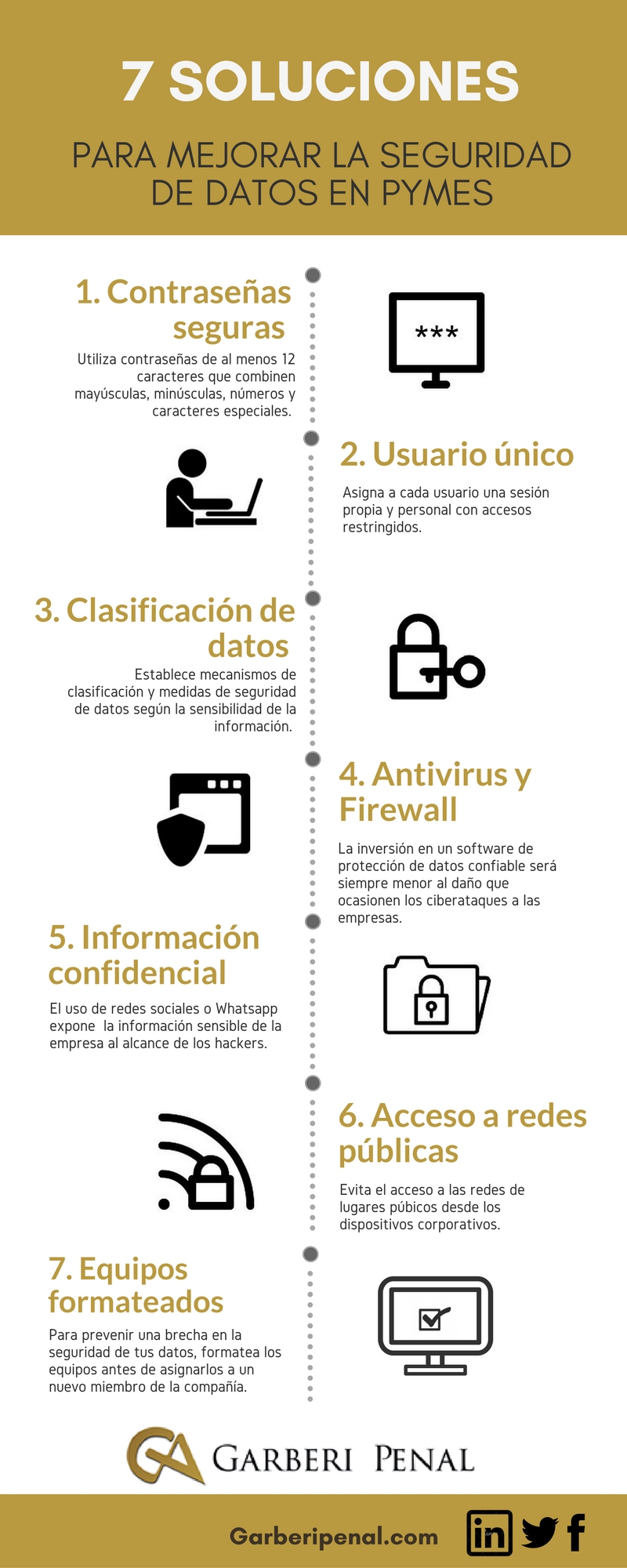

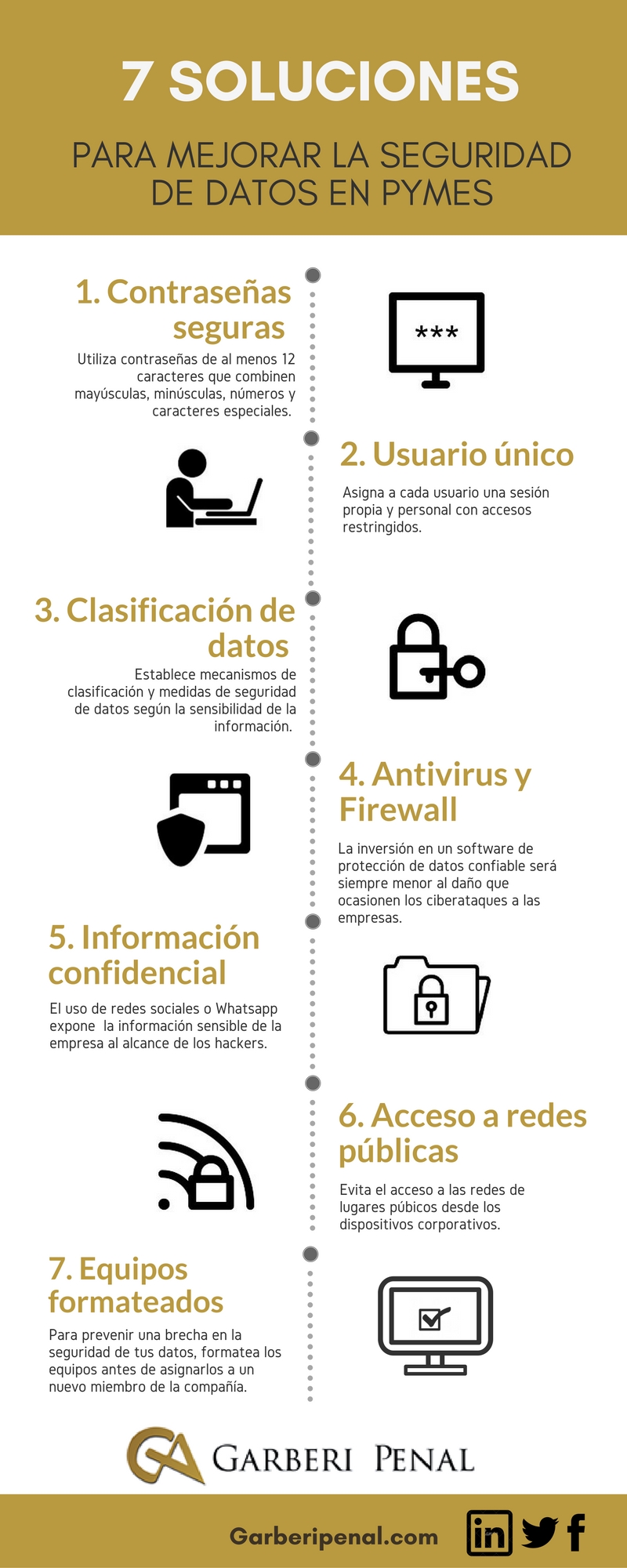

7 soluciones para mejorar la seguridad de datos en las PyMES

La seguridad de datos es una de las mayores preocupaciones de los empresarios y ejecutivos hoy en día. Según un artículo publicado por Forbes a principios de 2016, las amenazas cibernéticas constituyen una de las más severas para los CEO a nivel mundial. Por otro lado, el Informe Cibersecurity Index elaborado por IBM indica que el 45% de los

Primera condena por enaltecimiento del terrorismo en redes sociales (I)

El Tribunal Supremo estima el recurso de Casación promovido por la defensa, contra la sentencia de la Sala de lo Penal de la Audiencia Nacional, Sección 4ª, de fecha 29 de enero de 2016, en causa seguida por delito de enaltecimiento del terrorismo y humillación a la víctimas del terrorismo. STS 623/2016, de 13 de

10 medidas de Compliance para la Protección de Datos en empresas

El Compliance debe abarcar distintos ámbitos de la empresa, y una de las áreas más sensibles -especialmente en España- es la relacionada con la protección de datos, ya que las infracciones a la Ley Orgánica de Protección de Datos de Carácter Personal pueden acarrear sanciones de hasta 600.000€. 1. Consentimiento previo El tratamiento de

La ciberseguridad como elemento del Compliance Penal

En un entorno empresarial donde cada vez se depende más de los ordenadores y del intercambio de información a través de las redes, uno de los aspectos que debe integrar un sistema efectivo de Compliance Penal es un buen esquema de seguridad informática. No son pocos los escándalos que se han presentado recientemente

Delitos Informáticos: Marco Legal español.

Delitos informáticos: definición. Delito informático es toda aquella acción antijurídica y culpable, que se da por vías informáticas o que tiene como objetivo destruir y dañar ordenadores, medios electrónicos y redes de internet. Actividad delictiva que va dirigida contra la confidencialidad, la integridad y la disponibilidad de los sistemas informáticos, redes y datos informáticos,Utilizamos cookies propias y de terceros para asegurar que damos la mejor experiencia. Si continúa utilizando este sitio asumiremos que está de acuerdo con la Política de cookies.